Google Workspace Updates ES: Controles de seguridad para impedir la suplantación de identidad (phishing) en la aplicación de Gmail para iOS

13 herramientas gratuitas en línea para analizar las vulnerabilidades y el malware de seguridad de sitios web

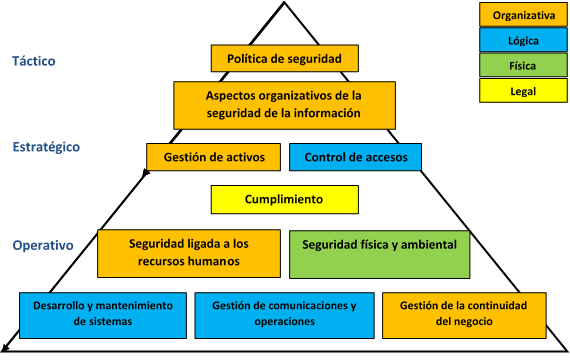

Categorización funcional de los diferentes tipos de controles de seguridad y su aplicabilidad en la estrategia de protección corporativa - David E. Acosta